ratanon.com - cybersecurity

Web Application Firewall คือ

สวัสดีครับ วันนี้เราจะพามาทำความรู้จักกับ Web Application Firewall หรือที่เราเรียกกันสั้น ๆ ว่า WAF โดยหัวข้อที่จะกล่าวถึงในบทความนี้ ได้แก่

- Web Application Firewall (WAF) คืออะไร?

- หลักการทำงานของ Web Application Firewall (WAF)

- Web Application Firewall (WAF) policy and rules

- ประเภทการใช้งาน Web Application Firewall (WAF)

- คุณสมบัติและความสามารถของ Web Application Firewall (WAF)

- Web Application Firewall (WAF) ป้องกันอะไรได้บ้าง

Web Application Firewall (WAF) คืออะไร?

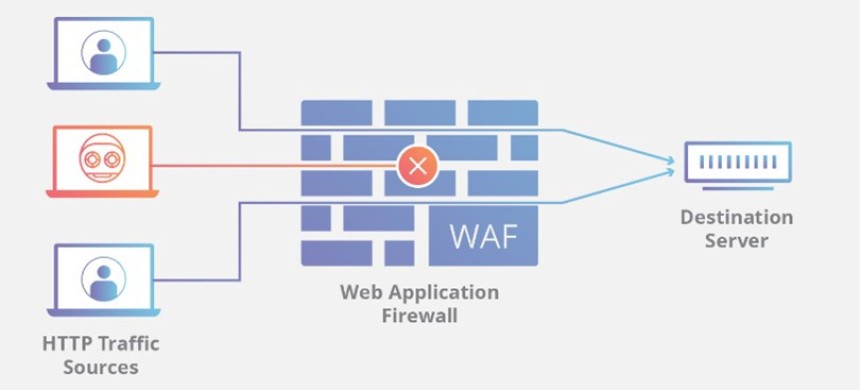

Web Application Firewall (WAF) คือ บริการในการป้องกันการโจมตีเว็บแอ็พพลิเคชันในรูปแบบหนึ่ง ซึ่งช่วยปกป้องเว็บแอปพลิเคชันโดยการกรองและตรวจสอบปริมาณข้อมูลคำขอ HTTP/HTTPS ระหว่างเว็บแอปพลิเคชันและอินเทอร์เน็ต โดยเป็นการป้องกันในโปรโตคอลชั้นที่ 7 (ใน OSI Model) สำหรับแอปพลิเคชันหรือเว็บไซต์ที่ควรใช้ WAF คือ เว็บที่ต้องการรักษาความปลอดภัยจากภัยคุกคาม และการถูกโจมตีจากผู้ไม่ประสงค์ดีที่อาจจะเกิดขึ้นได้ รวมถึงเว็บไซต์ทั่วไปก็ควรมีการใช้งาน WAF เช่นเดียวกัน เพื่อเป็นการเพิ่มความปลอดภัยจากการโจมตีทางไซเบอร์ และเพิ่มความสบายใจให้กับผู้ใช้งาน

หลักการทำงานของ Web Application Firewall (WAF)

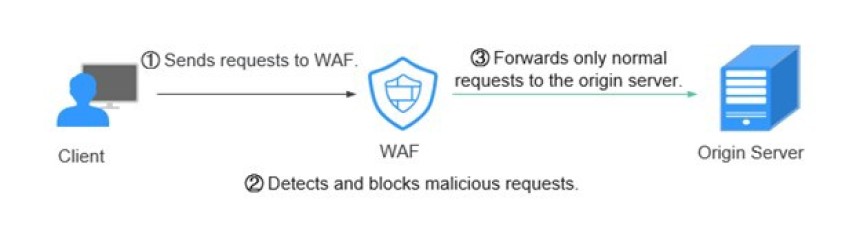

หลักการทำงานของ Web Application Firewall (WAF) คือ เมื่อมีคำขอ HTTP/HTTPS จาก User คำขอดังกล่าวจะถูกกรองคำขอที่เป็นอันตรายออกโดยอัตโนมัติตาม policy หรือ rules ที่ได้มีการกำหนดไว้ ซึ่งความสามารถที่น่าสนใจของ WAF ส่วนหนึ่งมาจากความรวดเร็วและความสะดวกในการปรับเปลี่ยน policy หรือ rules เป็นการช่วยให้ตอบสนองต่อการโจมตีที่แตกต่างกันได้เร็วขึ้น เช่นในระหว่างการโจมตี DDoS การจำกัดอัตราความสามารถในการรับคำขอสามารถทำได้อย่างรวดเร็วโดยการปรับเปลี่ยน WAF โดยไม่ให้ส่งผลกระทบต่อเว็บไซต์

Web Application Firewall (WAF) policy and rules

WAF ทำงานตาม policy หรือ rules ที่กำหนดโดยผู้ดูแลระบบเครือข่าย ซึ่ง policy หรือ rules ของ WAF แต่ละข้อได้รับการออกแบบมาเพื่อจัดการกับภัยคุกคามระดับแอปพลิเคชันหรือจุดอ่อนที่ WAF รู้จัก

Policy คือชุดของ Rules จะมีหน้าที่บริหารจัดการ rules, custom rules, exclusions, และ การปรับแต่งอื่นๆ

Rules คือ ข้อกำหนดในการตรวจสอบ HTTP(S) web request, web response และวิธีการดำเนินการเมื่อ request หรือ response ตรงตามหลักเกณฑ์ที่กำหนดไว้ ตัวอย่างเช่น

- Script มีแนวโน้มจะเป็นอันตราย ผู้โจมตีฝังสคริปต์ที่สามารถใช้ประโยชน์จากช่องโหว่ในเว็บแอปพลิเคชัน เช่น cross-site scripting (XSS)

- IP addresses หรือ address ranges ที่ส่ง request

- Country หรือ geographical location ที่ส่ง request

- ความยาวของ request เช่น query string

- SQL code ที่มีแนวโน้มจะเป็นอันตราย ผู้โจมตีพยายามดึงข้อมูลจากฐานข้อมูลของคุณโดยฝังโค้ด SQL ที่เป็นอันตรายในคำขอทางเว็บ เรียกว่าการ SQL injection

- กำหนดให้ WAF มีการตรวจสอบ HTTP(S) response เช่น HTTP(S) Response มีการส่งข้อมูลบัตรเครดิต (หรือข้อมูลสำคัญอื่นๆ) ให้ทำ data marking ไว้ หรือถ้ามีการตอบกลับด้วย Error ให้ redirect ไปที่การทำงานอื่นหรือปกปิดข้อมูลนั้นๆ เป็นต้น\

วิธีการดำเนินการเมื่อ request, response ตรงตามหลักเกณฑ์ที่กำหนดไว้ มี 3 ประเภทหลัก ได้แก่

- Blocklist Web Application Firewall: รายการบล็อก WAF หรือโมเดลความปลอดภัยเชิงลบ ป้องกันการโจมตีที่รู้จักด้วยการปฏิเสธการเข้าถึงการรับส่งข้อมูล

- Allowlist Web Application Firewall: WAF ที่อนุญาตหรือโมเดลความปลอดภัยเชิงบวก ยอมรับเฉพาะการรับส่งข้อมูลที่อยู่ในรายการที่ได้รับการอนุมัติล่วงหน้า

- Hybrid Web Application Firewall: WAF แบบไฮบริดจะใช้องค์ประกอบจากทั้งรายการที่บล็อกและรายการที่อนุญาต

ประเภทการใช้งาน Web Application Firewall (WAF)

Web Application Firewall (WAF) มีประเภทการใช้งาน 3 ประเภท ได้แก่

- Network-based Web Application Firewall: WAF ชนิดนี้ใช้ฮาร์ดแวร์เป็นหลักทำให้มี latency ต่ำ แต่ Network-based เป็นตัวเลือกที่แพงและยังต้องมีการจัดเก็บและบำรุงรักษาอุปกรณ์ทางกายภาพด้วย

- Host-based Web Application Firewall: WAF ประเภทนี้มีการรวมเข้ากับซอฟต์แวร์ของ แอปพลิเคชัน โซลูชันนี้มีราคาถูกกว่า Network-based WAF และให้ความสามารถในการปรับแต่งได้มากกว่า ข้อเสียของ WAF ที่ใช้ Host-based คือการใช้ทรัพยากรเซิร์ฟเวอร์ที่มาก ความซับซ้อนในการใช้งาน และค่าใช้จ่ายในการบำรุงรักษา

- Cloud-based Web Application Firewall: WAF ประเภทนี้มีราคาไม่แพงและง่ายต่อการใช้งาน มีบริการการติดตั้งที่ครบถ้วนทุกอย่าง สำหรับค่าใช้จ่ายของ WAF ประเภทนี้จะเป็นการจ่ายแบบล่วงหน้า เนื่องจากผู้ใช้จ่ายเงินเป็นรายเดือนหรือรายปีสำหรับการรักษาความปลอดภัย และยังสามารถได้รับการเสนอโซลูชันที่ได้รับการปรับปรุงอย่างต่อเนื่องเพื่อป้องกันภัยคุกคามใหม่ล่าสุดโดยไม่ต้องทำงานเพิ่มเติมหรือเสียค่าใช้จ่ายในส่วนของผู้ใช้ ข้อเสียของ WAF บนคลาวด์คือผู้ใช้มอบความรับผิดชอบให้กับบุคคลที่สาม ดังนั้นคุณสมบัติบางอย่างของ WAF อาจเป็นสิ่งที่ผู้ใช้ไม่ทราบ

คุณสมบัติและความสามารถของ Web Application Firewall (WAF)

- Attack signature database: เป็นการตรวจจับการรับส่งข้อมูลที่เป็นอันตราย รวมถึงประเภทคำขอ การตอบสนองของเซิร์ฟเวอร์ที่ผิดปกติ และที่อยู่ IP ที่เป็นอันตราย ตาม Signatures ที่มีการเก็บรวบรวม Pattern ต่างๆไว้ในฐานข้อมูล

- AI-powered traffic pattern analysis: คุณสมบัตินี้ช่วยให้วิเคราะห์พฤติกรรมของรูปแบบการรับส่งข้อมูล โดยใช้พื้นฐานพฤติกรรมสำหรับการรับส่งข้อมูลประเภทต่างๆ เพื่อตรวจจับความผิดปกติที่บ่งบอกถึงการโจมตี วิธีนี้ช่วยให้ตรวจจับการโจมตีที่ไม่ตรงกับรูปแบบที่เป็นอันตรายที่รู้จัก

- Application profiling: คุณสมบัตินี้เกี่ยวข้องกับการวิเคราะห์โครงสร้างของแอปพลิเคชันเพื่อดูการทำงานภาพรวม รวมถึงคำขอทั่วไป, URL, ค่า และประเภทข้อมูลที่ได้รับอนุญาต ซึ่งช่วยให้ WAF สามารถระบุและบล็อกคำขอที่อาจเป็นอันตรายได้

- Correlation engines: สิ่งเหล่านี้วิเคราะห์ทราฟฟิกที่เข้ามาและคัดแยกด้วย Attack signatures ที่รู้จัก Application profiling, AI analysis และกฎที่กำหนดเองเพื่อกำหนดว่าควรบล็อกหรือไม่

- DDoS protection platforms: สามารถรวมแพลตฟอร์มบนคลาวด์ที่ป้องกันการโจมตีแบบปฏิเสธการให้บริการ (DDoS) แบบกระจาย หาก WAF ตรวจพบการโจมตี DDoS ก็สามารถโอนการรับส่งข้อมูลไปยังแพลตฟอร์มการป้องกัน DDoS ซึ่งสามารถจัดการกับการโจมตีปริมาณมากได้

Web Application Firewall (WAF) ป้องกันอะไรได้บ้าง

- Injection: WAF จะทำการตรวจสอบการป้อนข้อมูลของผู้ใช้ในแอปพลิเคชัน คัดกรองรูปแบบการโจมตีที่รู้จัก และส่งเฉพาะสตริงและรูปแบบข้อมูลที่ได้รับอนุญาตในการทำงานนนั้น ๆ ไปยังแอปพลิเคชัน เพื่อป้องกันไม่ให้โค้ดที่เป็นอันตรายเข้าถึงเซิร์ฟเวอร์แอปพลิเคชัน

- Broken Authentication and Session Management: เนื่องจากกระบวนการพิสูจน์ตัวตน มีความซับซ้อนมากขึ้น ตัวอย่างช่องโหว่ชนิดนี้ได้แก่ การแสดงข้อมูล session บน URL ที่อาจจะดูแอบดูหรือดักจับจากผู้ไม่หวังดีได้

- Cross-Site Scripting (XSS): ป้องกันการฝัง Code Script ต่าง ๆ ลงในเว็บไซต์ ซึ่งนำไปสู่การขโมยข้อมูล session ของผู้ใช้งานคนอื่น, การเปลี่ยนแปลงหน้าเว็บ

- Security Misconfiguration: ป้องกันการตั้งค่าที่ผิดพลาดของส่วนประกอบต่าง ๆ ของระบบ เช่น การลืมลบ default user ไม่ทำการอัปเดต Security patch ทำให้เว็ปแอปพลิเคชันมีช่องโหว่ที่ปล่อยให้ผู้ไม่หวังดีโจรกรรมข้อมูลหรือหยุดการทำงานของเว็บแอปพลิเคชันได้

- Sensitive Data Exposure: ป้องกันการรั่วไหลของข้อมูลที่เก็บอยู่ในเซิร์ฟเวอร์และข้อมูลที่ส่งผ่านอินเทอร์เน็ต ตัวอย่างเช่น การ login เว็บไซต์ที่ไม่ได้ใช้ HTTPS ในการเข้ารหัสข้อมูล การเก็บข้อมูล password หรือข้อมูลที่เป็นความลับโดยไม่ได้เข้ารหัส หรือ การใช้ weak algorithm ในการเข้ารหัส ข้อผิดพลาดเหล่านี้ทำให้ข้อมูลที่เป็นความลับตกอยู่ในสภาวะเสี่ยงต่อการรั่วไหล