ratanon.com - cybersecurity

Zero-Click Exploit คืออะไร

สรุปรวบรัดฉบับคนขี้เกียจ: ไม่ว่าจะเป็นวิธีการโจมตีด้วย Zero-Click Exploit หรือการใช้ Zero-Click Spyware ก็ล้วนแต่เรียกว่าเป็นการโจมตีแบบ Zero-Click Attack ทั้งคู่ ซึ่งวิธีการก็คือ แฮกเกอร์จะสามารถโจมตีไปเครื่องของเป้าหมายโดยที่เหยื่อไม่ต้องทำการคลิกหรือติดตั้ง Malware ใด ๆ เลย และ Zero-Click Exploit จะเน้นไปที่การโจมตีช่องโหว่ของซอฟต์แวร์ที่มีอยู่แล้วบนเครื่องเป้าหมาย โดยในบางครั้งช่องโหว่นั้นอาจจะเป็น Zero-Day Exploit หรือไม่เป็นก็ได้

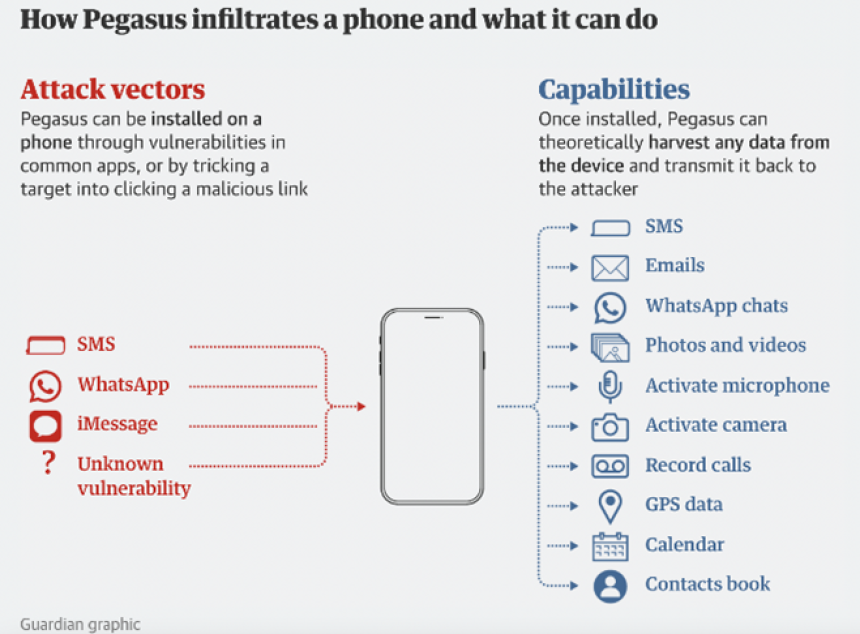

Zero-Click Spyware คือ Malicious code ที่ถูกออกแบบมาเพื่อรันคำสั่งอันตรายต่างๆ เพื่อใช้สอดแนมผู้ใช้งาน โดยมีการใช้งานร่วมกับ Zero-Click Exploit ซึ่งทำให้ Spyware นี้สามารถเข้าถึงเหยื่อได้ โดยไม่จำเป็นต้อง activate หรือทำ action ใด ๆ เลย และตัว Spyware นี้ยังรันเป็น Background โดยที่ไม่มีการส่งสัญญาณอะไรให้ผู้ใช้งานรับรู้ถึง Spyware นี้อีกด้วย ซึ่งส่งผลให้แฮกเกอร์สามารถที่จะเข้าถึงข้อมูลสำคัญของผู้ใช้งาน เช่น รูปภาพ ข้อความ และยังสามารถเข้าถึง Social Media app ต่าง ๆ ของโทรศัพท์ เช่น Skype, WhatsApp, Viber, Facebook และแอปอื่นๆ จนถึงสามารถดักฟังสายสนทนาทางโทรศัพท์ได้เลย วิธีการป้องกันเบื้องต้นที่ทุกคนสามารถทำได้คือ ควรอัปเดตอุปกรณ์ให้เป็นเวอร์ชันปัจจุบันอยู่สม่ำเสมอ หรือทันที่มีการออก patch ใหม่ที่อัปเดตโดยผู้พัฒนา

จากข่าวการเปิดเผยข้อมูลหลักฐานการใช้ Spyware ที่มีชื่อว่า “Pegasus” กับนักเคลื่อนไหวทางการเมืองในไทยหลายคน ทำให้ปัจจุบันมีคนให้ความสนใจ และพูดถึง Spyware กันอย่างกว้างขวาง จนถึงวันนี้คงไม่มีใครไม่รู้จักหรือไม่เคยได้ยิน Spyware ตัวนี้กันแล้วใช่ไหมครับ และหลายคนก็คงรู้แล้วว่า Spyware ตัวนี้จะถูกฝังเข้าไปในโทรศัพท์ของเหยื่อ โดยใช้วิธีการโจมตีที่เรียกว่า “Zero-Click Exploit” วันนี้ผมเลยอยากจะมาเล่าถึงประเด็นที่ว่าตัว Pegasus Spyware โจมตีเป้าหมายโดยที่เหยื่อไม่รู้ตัวได้อย่างไร?

Zero-Click Exploit คืออะไร? ต่างกับ Zero-Day Exploit อย่างไร?

Zero-Click Exploit คือ วิธีการที่แฮกเกอร์สามารถที่จะ compromised เครื่องของเป้าหมาย โดยที่เหยื่อไม่จำเป็นต้องคลิกหรือช่วยเหลือใด ๆ เลย ไม่เหมือน Exploit อื่น ๆ ที่อาจจะมาได้จากวิธีการโจมตีต่าง ๆ ไม่ว่าเป็น Phishing หรือ Smishing (SMS Phishing) ซึ่งแฮกเกอร์จำเป็นที่จะต้องหลอกล่อให้เหยื่อทำ Action บางอย่าง เพื่อให้การโจมตีนั้นเกิดขึ้นได้ การป้องกัน Zero-Click Exploit จึงเป็นไปได้ยากมาก สำหรับเหยื่อที่เป็นผู้ใช้งานทั่วไป เพราะเหยื่อไม่มีทางรู้ได้เลยว่าตัวเองกำลังถูกโจมตีตอนไหน เมื่อไหร่

Zero-Day Exploit คือ วิธีการที่แฮกเกอร์โจมตี หรือเข้าถึงเหยื่อและระบบ โดยอาศัยช่องโหว่ที่ไม่เคยถูกค้นพบโดยผู้พัฒนา หรือประกาศเป็นช่องโหว่สาธารณะมาก่อน เป็นช่องทางสำหรับแฮกเกอร์ใช้ทำการโจมตี ก่อนที่ผู้พัฒนาจะทำการอัปเดต patch โดย Zero-Day Exploit ไม่จำเป็นต้องเป็น Zero-Click เสมอไป และ Zero-Click ก็ไม่จำเป็นต้องเป็น Zero-Day เช่นกัน

Zero-Click Exploit ทำงานอย่างไร?

ยุคก่อน Zero-Click Spyware จะเกิดขึ้นมา การที่แฮกเกอร์จะเข้าถึงเครื่องของเป้าหมายหรือทำการโจมตีนั้น จำเป็นต้องอาศัยความร่วมมือของเหยื่อ โดยอย่างน้อยที่สุด คือเหยื่อจะต้องทำ Action อะไรบางอย่าง เช่น เปิดไฟล์แนบ คลิกลิงก์ที่มาจากอีเมลหรือ SMS ที่เรียกว่า “One-Click Spyware” เพื่อให้สปายแวร์ของแฮกเกอร์นั่นถูกติดตั้ง และดำเนินการโจมตีไปในสเต็ปต่อไปได้

แต่ Zero-Click Exploit นั้น เป็นวิธีการโจมตีของแฮกเกอร์ที่จะมุ่งเป้าหมายไปที่ช่องโหว่ของ Software ประเภทที่ใช้ตรวจสอบข้อมูล แยกแยะ และวิเคราะห์ข้อมูล โดยไม่มีการตรวจสอบเนื้อหาภายใน หรือ “Trust” เนื้อหาที่มาจากผู้ใช้งานเลย และต้องสามารถทำงานได้โดยไม่ require action ใด ๆ จากเหยื่อด้วย เช่น Core Graphics ที่ทำหน้าที่เป็น PDF parser บนอุปกรณ์ IOS

จาก Zero-Click Exploit นำไปสู่ Zero-Click Spyware

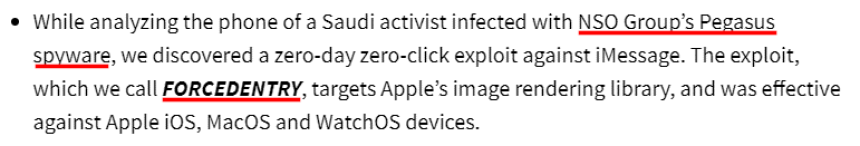

โดยผมจะขอหยิบช่องโหว่ Zero-Click Exploit ที่ชื่อว่า “FORCEDENTRY” (CVE-2021–30860) เป็นช่องโหว่ที่ถูกค้นพบหลังการตรวจสอบ Pegasus Spyware

FORCEDENTRY เป็น Zero-Click Exploit ที่ถูกคิดค้นโดย NSO Group (บริษัทพัฒนาโปรแกรมเพื่อเจาะระบบสัญชาติอิสราเอล) ถูกนำไปใช้งานใน Spyware ที่ชื่อ “Pegasus” เพื่อใช้ในการสอดแนม และเข้าถึงข้อมูลในโทรศัพท์มือถือของเป้าหมายที่ใช้งานอุปกรณ์ iOS โดยขอแค่มีเพียงเบอร์มือถือ หรือแค่ชื่อผู้ใช้งาน AppleID ก็สามารถที่จะใช้ช่องโหว่นี้ในการเข้าถึงเครื่องเหยื่อผ่านทาง iMessage ได้

ในเดือนมีนาคม 2021 ทาง Citizenlab ได้ทำการตรวจสอบมือถือของนักกิจกรรมชาวซาอุดิอาระเบีย ที่สงสัยว่าเป็นเหยื่อของการโจมตี Pegasus Spyware ที่ถูกพัฒนาโดย NSO Citizenlab เลยได้ทำการวิเคราะห์ backup ไฟล์ของ iTunes

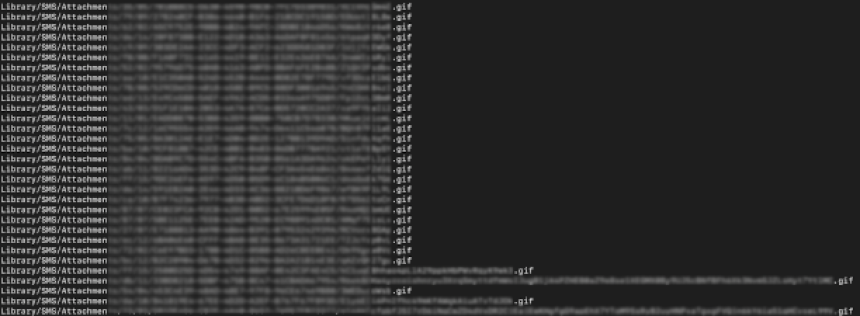

หลังจากการตรวจสอบ ก็พบว่ามีการ Backup ไฟล์ที่มีนามสกุล “.gif” อยู่หลายไฟล์ ที่ Path: Library/SMS/Attachments และมีทั้งหมด 27 ไฟล์ด้วยกัน โดยแต่ละไฟล์จะมีนามสกุลเป็น “.gif ” แต่หากดูที่ตัวไฟล์จริง ๆ จะพบว่า เป็น Adobe PDF file ที่ภายในประกอบไปด้วย JBIG2-encoded stream ซึ่งแต่ละไฟล์นั้นทำให้เกิดการ Crash ที่ตัว IMTranscoderAgent ทาง Citizen Lab เลยสงสัยว่าไฟล์เหล่านี้อาจะเป็นส่วนหนึ่งของการโจมตีของ Spyware Pegasus เนื่องจากเคยเคสการพบไฟล์ในลักษณะเดียวกันที่ถูกโจมตีโดย Pegasus จึงส่งให้กับทาง Apple ตรวจสอบ

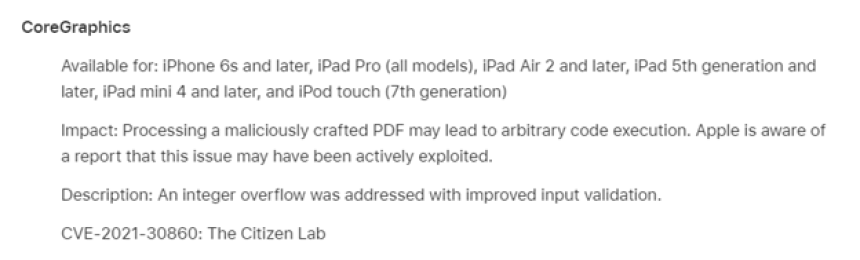

และหลังจาก Apple ได้ตรวจสอบช่องโหว่นี้ และยืนยันว่าเป็นช่องโหว่ Zero-Day จริงที่กระทบกับอุปกรณ์ iOS เกือบทั้งหมด ทาง Apple จึงอัปเดต patch ทันที และประกาศช่องโหว่ชื่อ “FORCEDENTRY” หรือ CVE-2021–30860 ออกมา โดยให้คำอธิบายว่า “processing a maliciously crafted PDF may lead to arbitrary code execution.” หรือก็คือ การประมวลผลไฟล์ PDF ที่ถูกดัดแปลงเพื่อวัตถุประสงค์ที่ผิด จนนำไปสู่การทำ Code Execution ได้

โดย Exploit ตัวนี้ใช้ช่องโหว่ที่ชื่อว่า “Integer overflow” (CWE-190) ซึ่งเป็นช่องโหว่ของตัว CoreGraphics library ที่ทำหน้าที่ render ภาพต่าง ๆ บนอุปกรณ์ IOS ซึ่งทาง Citizenlab ยังไม่มีการเปิดเผยข้อมูลเชิงเทคนิคออกมามากเท่าไหร่ แต่ทางทีม Project Zero ของทาง Google ได้ลงบทความที่อธิบายรายละเอียดทางเทคนิคของการโจมตีนี้ไว้แล้ว สำหรับท่านใดสนใจสามารถไปดูเพิ่มเติมได้ที่ Link => https://googleprojectzero.blogspot.com/2021/12/a-deep-dive-into-nso-zero-click.html นี้ได้เลยครับบ

ทั้งนี้ FORCEDENTRY นั้นจะถูกออกแบบมาให้ใช้โจมตีกับ iPhone เป็นหลัก แต่ Pegasus Spyware นั้นมีการใช้งาน Exploit อื่น ๆ อีกมากมาย ซึ่งรวมถึง Exploit ที่สามารถโจมตีอุปกรณ์ Android ได้เช่นกัน จึงทำให้ทั้ง IOS และ Android ก็มีความเสี่ยงที่จะถูกโจมตีด้วย Pegasus Spyware ทั้งคู่เลยล่ะครับ